3.2. Cybersécurité et droits humains : les deux sont-ils compatibles ?

🎯Quelle est l’interaction entre les droits humains et la sécurité ?

🎯Une sécurité accrue implique-t-elle moins de vie privée et de liberté d’expression pour les utilisateurs d’Internet ?

🎯Comment relever les défis pressants en matière de droits de l’Internet ?

La cybersécurité est généralement abordée dans le contexte des systèmes nationaux ou internationaux, plutôt que comme un droit de l’individu. Dans le contexte des systèmes nationaux ou internationaux, la discussion sur les droits humains et la sécurité repose souvent une logique binaire : nous pouvons avoir soit les droits humains, soit la sécurité. Toutefois, nous pouvons nous demander s’il est possible d’équilibrer les deux.

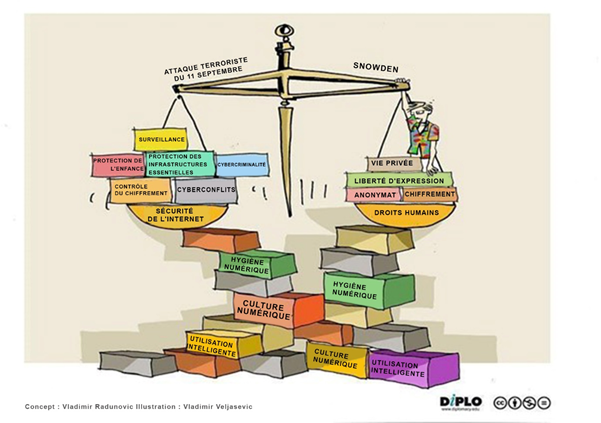

Le domaine des droits humains en ligne comprend de nombreuses questions, comme la protection de la vie privée et des données, et la liberté d’expression, pour n’en citer que quelques-unes. Il peut sembler que nous devions évaluer ces droits par rapport à des mesures de sécurité, telles que la surveillance ou le contrôle du chiffrement ; pourtant, certaines mesures peuvent renforcer à la fois la sécurité et les droits, dont l’alphabétisation numérique, l’utilisation intelligente et l’hygiène numérique, comme l’illustre la figure 12.

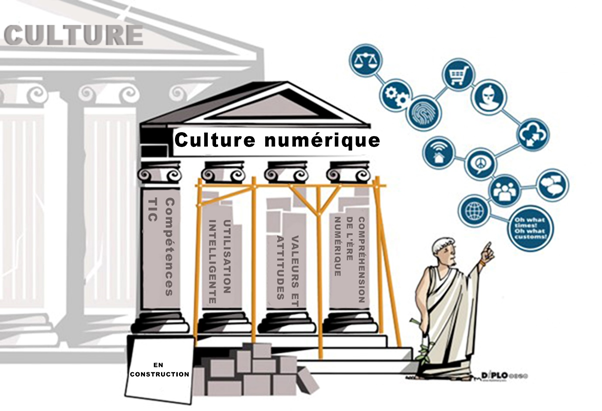

La culture numérique va au-delà des compétences en matière de TIC et implique une évaluation critique de l’impact des technologies numériques sur le développement personnel et la société. Outre les compétences en matière de TIC, elle intègre les trois piliers suivants : l’utilisation intelligente, la promotion de valeurs et la compréhension de l’ère numérique (voir l’illustration ci-dessous). Dans ce contexte, l’utilisation intelligente désigne les compétences nécessaires pour une utilisation responsable et sûre de l’Internet, la promotion des valeurs implique la pensée critique ainsi que les droits et responsabilités personnels dans le contexte numérique, tandis que la compréhension concerne les implications des concepts sociétaux et économiques de l’ère numérique (par exemple, comment les technologies émergentes changent le marché du travail).

Source : DiploFoundation

Contribuer et s’engager

Pour en savoir davantage sur le renforcement des cybercapacités, l’apprentissage et le développement des compétences, reportez-vous au module de connaissances 4.

Étude de cas : Lois sur la cybersécurité et la cybercriminalité dans la région de la SADC : Implications sur les droits humains

Le rapport publié par MISA Zimbabwe, en partenariat avec la Fondation Konrad Adenauer, examine les lois adoptées et proposées en matière de cybersécurité et de cybercriminalité dans la région de la SADC et leurs implications sur le droit à la vie privée, la liberté d’expression et la liberté des médias. La publication fait également une analyse comparative de ces lois et des conventions, standards et normes internationales.

3.2.1. Vie privée et sécurité

La vie privée et la sécurité en ligne n’ont pas fait l’objet d’un débat international sérieux avant la commercialisation de l’Internet. Cependant, face à l’évolution de l’Internet et de ses composants structurels, les perceptions de ces concepts ont également changé. Dans le passé, la vie privée était principalement abordée dans le cadre de la protection des données personnelles contre la divulgation et le commerce par, et vers, des tiers, tels que Facebook, Google et les agences de publicité. Les attentats terroristes perpétrés aux États-Unis, au Royaume-Uni, en France et en Belgique (entre autres) ont contribué à faire évoluer le discours vers la protection des données personnelles contre leur (mauvaise) utilisation par les gouvernements au nom de la sécurité nationale.

En tentant de définir la vie privée dans les lois nationales, les gouvernements ont mis l’accent sur le traitement des données personnelles et, par conséquent, sur les principes utilisés pour protéger ces informations. Cependant, la définition même des données personnelles varie d’un pays à l’autre. Par exemple, on débat de savoir si une adresse IP, qui fournit une trace indispensable (parfois appelée empreinte électronique) pour la médecine légale en ligne et des informations pour les mesures de protection de la cybersécurité, doit être considérée comme une donnée personnelle, car elle peut, dans certaines circonstances, fournir un lien avec l’identité réelle de la personne qui l’utilise. Le RGPD, par exemple, indique clairement que les « identifiants en ligne », tels que les adresses IP, peuvent être considérés comme des données à caractère personnel. En outre, la Cour de justice de l’UE a statué que même les adresses IP dynamiques peuvent constituer des données à caractère personnel.

Les bases de données gouvernementales contiennent un volume croissant d’informations sur les citoyens. En outre, les politiques de sécurité exigent dans certains cas que le secteur des entreprises (y compris le secteur de l’Internet, qui détient d’énormes quantités de données personnelles sur les clients en ligne) partage ces données avec les services de sécurité et les organismes chargés de faire respecter la loi. La loi britannique sur la surveillance, surnommée « la charte du fouineur » par certains défenseurs des droits humains sur Internet, exige même des fournisseurs d’accès à Internet (FAI) qu’ils conservent les historiques de navigation des utilisateurs pendant un an et les mettent à disposition sur demande des tribunaux, et que les entreprises déchiffrent sur demande les données des utilisateurs. Elle permet également aux services de sécurité de pirater les ordinateurs et les appareils des utilisateurs, bien que les journalistes et certaines autres entités restent à l’abri de cette surveillance. Les groupes de défense des libertés civiles plaident pour la mise en place de mécanismes robustes aux niveaux national et mondial, afin de garantir la protection des données personnelles et d’empêcher leur utilisation abusive par les services de sécurité et les forces de l’ordre.

Il existe cependant une dimension plus directe de la cybersécurité liée aux données personnelles. La multiplication des liens entre les agences gouvernementales et les bases de données du secteur des entreprises, qui contiennent des données personnelles, accroît le risque que les criminels puissent accéder à ces bases de données, qui représentent une ressource très lucrative pour eux. Par conséquent, les gouvernements se voient de plus en plus contraints de créer des réglementations nationales pour la protection des données, non seulement en raison de leurs obligations (et des pressions) de respecter les droits humains, mais aussi en réponse à la nécessité de sécuriser davantage leurs propres services et systèmes.

À l’ère du numérique, le flux de données personnelles et, dans une certaine mesure, le traitement de ces données, sont inévitables. C’est pourquoi les débats politiques actuels tournent autour de la question de savoir quelles informations sont considérées comme privées, qui devrait pouvoir les collecter et les diffuser, quand et de quelle manière, quelle est la durée acceptable de conservation des données et, enfin, quelles devraient être les normes minimales de traitement et de gestion des données pour garantir la sécurité.

L’UE, par exemple, a adopté en 2006 la directive sur la conservation des données (directive 2006/24/CE), qui oblige les fournisseurs de services de télécommunications et les opérateurs à conserver certaines catégories de données personnelles pendant une période allant de six mois à deux ans. Cette exigence a été fortement contestée par les défenseurs de la vie privée. La directive a été invalidée par la Cour de justice de l’Union européenne en 2014. Le RGPD fournit un cadre complet pour les pays de l’UE et définit également les relations avec les entités situées dans des pays tiers, qui traitent des données personnelles de l’UE. En outre, il définit la responsabilité, exige la « prise en compte du respect de la vie privée dès la conception », définit les notifications de violation de données et réglemente les transferts internationaux, entre autres.

Un autre aspect du débat sur la vie privée et la cybersécurité est lié à l’essor et à l’expansion rapide des médias sociaux et du contenu généré par les utilisateurs. Pour accéder aux sites de médias sociaux ou en devenir membre, les utilisateurs doivent fournir des informations personnelles. En substance, l’utilisateur « paie » les services en ligne en fournissant des données personnelles ; les données sont devenues la monnaie ultime sur l’Internet. Pour aggraver les choses, chaque information téléchargée est généralement copiée plusieurs fois et consignée par des serveurs cache dans le monde entier ; il devient donc difficile, voire impossible, de retirer des éléments de nous-mêmes de l’Internet.

Point de réflexion

Présentation des raisons expliquant la protection limitée de la vie privée en Afrique

Les auteurs de l’article intitulé « Privacy and Security Concerns Associated with Mobile Money Applications in Africa » (Préoccupations en matière de vie privée et de sécurité associées aux applications d’argent mobile en Afrique) visent à élucider les raisons expliquant la faible protection de la vie privée sur le continent africain. Voici un extrait de l’article.

Différentes raisons expliquent les limites de la protection de la vie privée en Afrique. Premièrement, l’Afrique se caractérise en grande partie par une forte tendance communautaire. Cet état d’esprit dévalorise les droits des individus au profit de ceux de la communauté. Dans un tel contexte, la vie privée des individus n’est que peu prise en compte. Deuxièmement, les économies traditionnelles dans lesquelles la communication et le commerce électroniques sont limités ont moins besoin de protéger la vie privée des individus, car il existe peu de moyens de collecter, d’utiliser et d’exploiter les informations sensibles. Jusqu’à très récemment, la grande majorité des Africains ne s’engageait pas dans des opérations de compilation de données. Pour les deux raisons susmentionnées, il n’existe que peu de protections juridiques établies dans les nations africaines.

Que pensez-vous des tentatives susmentionnées d’élucider les raisons expliquant la protection limitée de la vie privée en Afrique ? Sont-elles toujours valables étant donné que l’article a été publié il y a près de dix ans ?

Existe-t-il d’autres raisons spécifiques au continent africain ?

Étude de cas : La protection de la vie privée et des données personnelles en Afrique : une étude basée sur les droits portant sur la législation de huit pays

S’inscrivant dans le cadre d’un projet de la Coalition de la Déclaration africaine des droits et libertés de l’Internet (AfDec), cette enquête propose une analyse approfondie de l’état de la législation sur la protection de la vie privée et des données personnelles en Afrique du Sud, en Éthiopie, au Kenya, en Namibie, au Nigeria, en Tanzanie, au Togo et en Ouganda. Les auteurs ont examiné les engagements régionaux et mondiaux des pays en matière de protection de la vie privée et l’impact de leur environnement législatif sur le droit à la vie privée. Ils ont également procédé à une analyse des lois sur la protection des données, identifié les principaux acteurs et institutions, évalué les pratiques de protection des données dans l’enregistrement des noms de domaine de premier niveau nationaux (ccTLD) sur Internet et examiné le statut de l’autorité de protection des données du pays.

La recherche montre le décalage entre l’adoption officielle du cadre législatif pertinent et la pratique. Sur les huit pays présentés dans le rapport, seuls quatre ont promulgué des lois complètes sur la protection des données personnelles : le Kenya, l’Afrique du Sud, le Togo et l’Ouganda. Cela ne signifie pas pour autant que le pays en question s’engage à faire respecter le droit à la vie privée. Par exemple, le Togo a promulgué une loi sur la protection des données en 2019, et est l’un des rares pays d’Afrique à avoir ratifié la Convention de l’Union africaine sur la cybersécurité et la protection des données à caractère personnel (Convention de Malabo). Cependant, des rapports récents montrent la surveillance illégale généralisée des journalistes et des défenseurs des droits humains dans le pays.

Dans la majorité des pays couverts par la recherche, des cadres complets de protection de la vie privée et des données doivent encore être testés, car certaines lois sont nouvelles (adoptées en 2019), ou à l’état de projet.

Le rapport de chaque pays fournit un ensemble de recommandations aux différentes parties prenantes dans les pays respectifs. Un rôle clé pour la société civile identifié dans les recommandations des rapports consiste à surveiller la mise en œuvre des lois sur la vie privée et d’autres législations associées. Aux niveaux local et national, une partie de ce suivi consiste à documenter et à signaler les infractions à la législation sur la protection des données et de la vie privée. Aux niveaux régional et international, il est nécessaire que les groupes de la société civile forment des coalitions afin de renforcer leur capacité de surveillance et de participer activement à des forums tels que l’Examen périodique universel du Conseil des droits humains, lorsque les pays doivent présenter un rapport.

Contribuer et s’engager

MOOC – Droit à la vie privée à l’ère numérique en Afrique

Organisé par le Centre pour les droits humains de l’Université de Pretoria, avec le soutien de Google, ce cours aborde les éléments clés du droit à la vie privée et de la protection des données à l’ère numérique en Afrique. Les concepteurs du cours souhaitaient relever les défis auxquels les pays africains sont confrontés en adoptant une législation adéquate sur la réglementation de la collecte, du contrôle et du traitement des données personnelles. Le cours a été mis en œuvre en 2021 et rien n’indique à ce jour qu’il aura lieu en 2022.

3.2.2. Chiffrement et sécurité : trouver le juste équilibre

Traditionnellement, seuls les gouvernements avaient le pouvoir et le savoir-faire pour développer et déployer un chiffrement puissant dans leurs communications militaires et diplomatiques. Mais aujourd’hui, grâce à des logiciels conviviaux tels que Pretty Good Privacy (PGP), le chiffrement est désormais à la portée de tout internaute, jusqu’aux criminels et aux terroristes. L’utilisation croissante du chiffrement pose le défi de trouver un juste équilibre entre les droits des utilisateurs de l’Internet à la communication privée et la nécessité pour les gouvernements de surveiller certains types de communication présentant un intérêt pour la sécurité nationale (c’est-à-dire pour contribuer à réduire les activités criminelles et terroristes potentielles).

Les gouvernements et les services de sécurité de nombreux pays tentent d’introduire des limites à la puissance des algorithmes de chiffrement dans les produits et services courants, et d’insérer des portes dérobées qui permettraient aux agences gouvernementales d’accéder aux données chiffrées si cela se révèle nécessaire. Le communiqué conjoint publié en 2017 par les chefs politiques des services de renseignement de l’alliance « Five Eyes » (Canada, Nouvelle-Zélande, Australie, Royaume-Uni et États-Unis) a averti que le chiffrement peut gravement compromettre la sécurité publique, car il empêche l’accès légal au contenu des communications pour les enquêtes sur la criminalité et le terrorisme. Les communautés de la société civile et des droits humains ont exprimé de fortes inquiétudes quant à ces développements, alimentées par les révélations de Snowden, suggérant que les limites au chiffrement et les portes dérobées pourraient être employées pour une censure politique et une surveillance (de masse) disproportionnée. En outre, ces mesures pourraient compromettre l’identité des militants politiques, des blogueurs et des journalistes dans les États autoritaires, mettant ainsi en danger leur sécurité individuelle. Certains chercheurs affirment en fait que l’Internet ne devient pas « clandestin » (« dark », c’est-à-dire chiffré) et que les organismes chargés de l’application de la loi et de la sécurité disposent toujours d’un nombre suffisant de pistes numériques à suivre, sans qu’il soit nécessaire d’affaiblir les systèmes de chiffrement.

Le débat sur un cadre réglementaire international pour le chiffrement est centré sur l’interaction entre des questions complexes concernant la sécurité et les droits humains. Du point de vue de la sécurité, les gouvernements ont réaffirmé la nécessité d’accéder à des données chiffrées dans le but de prévenir la criminalité et de garantir la sécurité publique. Dans ce contexte, des révélations ont été faites sur l’existence de portes dérobées dans des logiciels et des produits chiffrés, et des pressions ont été exercées sur l’Internet et les entreprises technologiques pour qu’ils permettent aux gouvernements d’accéder aux données. En outre, dans certains pays, comme les États-Unis, le Royaume-Uni et la Russie, des efforts ont été déployés pour introduire une législation spécifique exigeant des entreprises technologiques qu’elles autorisent ou aident les organismes chargés de l’application de la loi à accéder aux données et/ou aux appareils chiffrés (dans des circonstances plus ou moins définies).

Du point de vue des droits humains, le droit à la vie privée et les autres droits humains doivent être protégés, et les outils de chiffrement, y compris le chiffrement omniprésent (sur l’ensemble du réseau), sont essentiels pour protéger à la fois la vie privée et la sécurité personnelle. La nécessité de protéger le chiffrement et l’anonymat a été soulignée, par exemple, dans le rapport 2015 de David Kaye, Rapporteur spécial des Nations Unies sur la promotion et la protection du droit à la liberté d’opinion et d’expression, sur l’utilisation du chiffrement et de l’anonymat pour exercer les droits à la liberté d’opinion et d’expression à l’ère numérique. Le rapport 2017 de David Kaye traite des rôles que jouent les fournisseurs d’accès à Internet et aux télécommunications. Il passe en revue les obligations des États en matière de protection et de promotion de la liberté d’expression en ligne, puis évalue les rôles de l’industrie de l’accès numérique, et conclut par un ensemble de principes qui guident les démarches du secteur privé pour respecter les droits humains.

Point de réflexion

Le FBI contre Apple

L’affaire du FBI contre Apple, dans laquelle un tribunal fédéral américain a ordonné à Apple d’aider le FBI à déverrouiller l’iPhone de l’un des tireurs qui ont assassiné 14 personnes à San Bernardino en décembre 2015, sert d’exemple à tous les aspects troublants de ce débat. L’affaire a suscité deux points de vue opposés. D’une part, Apple, soutenue par d’autres sociétés Internet et des militants des droits humains, a fait valoir que le fait de se conformer à la demande créerait un dangereux précédent et porterait gravement atteinte à la vie privée et à la sécurité de tous ses clients, comme l’illustre la figure 14. D’autre part, les autorités ont fait valoir que l’affaire n’impliquait pas de portes dérobées ou le déchiffrement d’appareils, mais plutôt une solution ponctuelle, nécessaire dans ce cas particulier. Elles ont également accusé Apple de privilégier ses intérêts commerciaux à une enquête sur le terrorisme.

Figure 14. L’iPhone de Pandora . Source: Carlson, 2016

L’affaire a soulevé un certain nombre de questions qui restent ouvertes.

● Dans quelles circonstances les autorités sont-elles habilitées à demander aux entreprises technologiques de revoir à la baisse la sécurité de leurs appareils ?

● Quelles garanties sont, ou devraient être, mises en place ?

● Les autorités devraient-elles être autorisées à influencer la façon dont les entreprises conçoivent leurs produits ?

● Dans le même temps, dans quelle mesure les entreprises doivent-elles protéger la vie privée de leurs utilisateurs ?

● La vie privée doit-elle être protégée à tout prix ?

3.2.3 Liberté d’expression et contenus répréhensibles

Le principe de la liberté d’expression repose sur des normes internationalement reconnues telles que la Déclaration universelle des droits de l’homme, dont l’article 19 prévoit le droit « de chercher, de recevoir et de répandre, sans considérations de frontières, les informations et les idées par quelque moyen d’expression que ce soit ».

Bien que la liberté d’expression soit un droit reconnu, la question du contenu répréhensible est utilisée dans certains cas pour le restreindre. Cela soulève la question de la définition du terme « répréhensible ». Les différentes traditions culturelles et politiques conduisent à une variété de classifications à travers le monde. Ce qui est légal ou acceptable à un endroit peut être illégal ou inacceptable ailleurs. Nous devons donc observer et analyser les problèmes au cas par cas.

Les contenus relatifs aux abus sexuels sur les enfants (CSAM) sont classés comme contenus répréhensibles et illégaux par un consensus mondial et sont donc interdits par le droit international (ius cogens). Néanmoins, de nombreux pays n’ont pas mis en place de réglementations destinées à étendre le champ d’application des lois conventionnelles à la distribution de CSAM ou à l’accès à ces contenus via l’Internet, laissant ainsi l’espace en ligne hors de portée des autorités judiciaires. Toutefois, même lorsque la législation nationale couvre l’espace en ligne, il se peut que les poursuites ne soient pas possibles sans une harmonisation des réglementations au niveau international et une coopération renforcée entre les différentes institutions. Par exemple, la distribution, la possession et l’accès en ligne peuvent être effectués par des personnes résidant en dehors du pays d’impact, donc hors de portée de la juridiction nationale.

La violence, le racisme et les discours de haine sont des types de contenus qui sont « sensibles pour certains pays, régions ou groupes ethniques en raison de leurs valeurs religieuses et culturelles particulières ». La frontière entre contenu répréhensible et liberté d’expression est souvent floue ; les nuances politiques varient d’un État à l’autre. Néanmoins, pour de nombreux pays à travers le monde, les implications de ces contenus ou des activités en ligne de certains groupes ou individus sur la sécurité nationale servent de prétexte pour réprimer la liberté d’expression.

Point de réflexion

Un débat permanent porte sur la question de savoir qui doit être responsable des contenus en ligne, en particulier des discours haineux et extrémistes. Les géants de l’Internet comme Facebook doivent-ils surveiller les contenus ? Le CEO de Facebook, Mark Zuckerberg, affirme qu’ils doivent respecter la liberté d’expression, notamment celle des hommes politiques. Les réactions sont mitigées, conformément aux positions individuelles sur les discours de haine et la liberté d’expression.

Le Rapporteur spécial des Nations Unies sur la liberté d’opinion et d’expression, David Kaye, a noté dans son Rapport annuel 2019 qui porte sur les normes juridiques de la lutte contre la haine en ligne et qui a été présenté à l’Assemblée générale des Nations Unies :

La prévalence de la haine en ligne pose des défis à tout le monde, et en premier lieu aux personnes marginalisées qui en sont les principales cibles… Malheureusement, les États et les entreprises ne parviennent pas à empêcher que les « discours de haine » ne deviennent la prochaine « fausse nouvelle » [fake news], un terme ambigu et politisé dont abusent les gouvernements et qui se trouve à la discrétion des entreprises.

également :

… les nouvelles lois qui imposent une responsabilité aux entreprises ne respectent pas les normes de base, accroissent le pouvoir de ces mêmes acteurs privés sur les normes publiques et risquent de compromettre la liberté d’expression et la responsabilité publique…

Cela a-t-il des implications pour la sécurité ou la cybersécurité ?

Étude de cas

L’African Digital Rights Network (ADRN) a réalisé la première étude sur l’ouverture et la fermeture de l’espace civique en ligne dans dix pays africains (Afrique du Sud, Cameroun, Égypte, Éthiopie, Kenya, Nigeria, Ouganda, Soudan, Zambie et Zimbabwe). L’étude a identifié 65 exemples de militants utilisant des outils numériques pour ouvrir un espace civique en ligne, mais presque deux fois plus d’exemples (115) de gouvernements utilisant des outils et des tactiques technologiques pour fermer l’espace en ligne. Il existe des rapports individuels pour chaque pays.

La principale tendance identifiée dans les dix pays est la suivante : chaque nouvelle génération de technologie numérique que les militants utilisent pour exercer la liberté d’expression est confrontée à des mesures gouvernementales sévères, élaborées précisément pour restreindre ces libertés et priver les citoyens de leurs droits numériques.

Par exemple, dans le cas de l’activisme par SMS, qui a été le premier outil numérique utilisé à grande échelle pour créer un espace civique virtuel, il y a eu de nombreux exemples à travers l’Afrique dans lesquels la messagerie texte a été utilisée pour exprimer une dissidence politique, défendre les groupes marginalisés et vulnérables, ou mobiliser les masses. Cette évolution a toutefois été suivie d’une série de mesures répressives telles que l’enregistrement obligatoire des cartes SIM, la surveillance des messages, l’interdiction des SMS groupés et les arrestations pour discours politique par SMS. Un sort similaire a frappé les blogs, les médias sociaux et même les outils de protection de la vie privée et d’anonymisation.

Ce document présente les principaux défis en matière de droits numériques sur le continent, tels que la réglementation régressive des contenus en ligne, les perturbations du réseau et la surveillance, et propose de nombreuses actions et mesures que les acteurs étatiques et non étatiques peuvent employer pour y faire face.

Contribuer et s’engager

Inscrivez-vous au cours en ligne « Introduction à la gouvernance de l’Internet » de Diplo ! Ce cours de dix semaines présente la politique de gouvernance de l’Internet et couvre les principales questions, notamment les droits humains, le développement, l’infrastructure et la normalisation, la cybersécurité, les questions juridiques, économiques et socioculturelles, ainsi que les processus et les acteurs de la gouvernance de l’Internet dans des modules dédiés.