9. Processus d’élaboration de la législation et de la réglementation partie 2 (de la politique à la réglementation)

Dans les sections précédentes, nous avons abordé le passage des objectifs de la stratégie à la politique. Nous avons également mentionné divers domaines qui seraient mieux traités par la législation et d’autres pour lesquels le recours à la réglementation pourrait être un meilleur levier afin d’aborder la mise en œuvre. Dans cette section, nous allons donner un aperçu de la manière dont les orientations politiques peuvent être transformées en réglementations.

La tâche technique des responsables chargés de la réglementation consiste à convertir les objectifs et les idées politiques en un ensemble détaillé de règles et de processus. Ces règles et processus doivent être conçus pour atteindre les objectifs proposés par l’orientation politique. Au départ, il s’agit avant tout de déterminer le type d’approche réglementaire qui permettrait le mieux d’atteindre l’objectif politique. Il est en effet nécessaire de trouver un équilibre entre le recours à la réglementation pour contrôler et restreindre les activités inacceptables dans le cyberespace, sans pour autant renoncer aux vastes avantages qui en découlent.

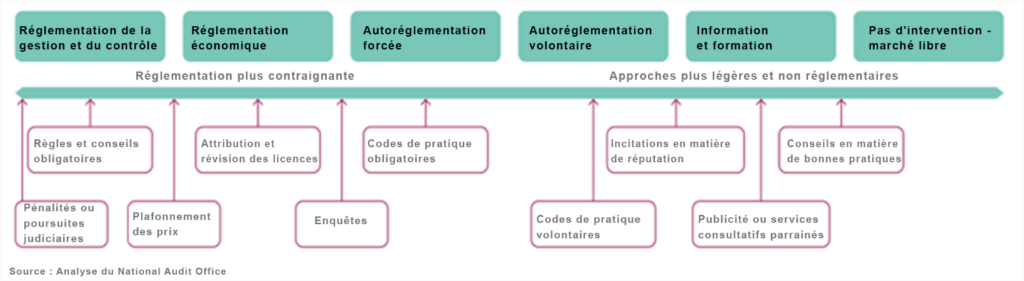

Lorsqu’une réglementation est envisagée, une première décision à prendre concerne le type d’approche réglementaire qui sera suivie. Il existe toute une série d’options, d’une approche lourde à une approche légère. L’approche lourde est la plus adaptée aux questions qui nécessitent des restrictions afin de prévenir les dommages ou la destruction. L’approche légère peut être utilisée lorsqu’il est nécessaire de donner des conseils pour atteindre un objectif particulier. Le diagramme ci-dessous présente le spectre des options réglementaires, de l’approche lourde à l’approche légère.

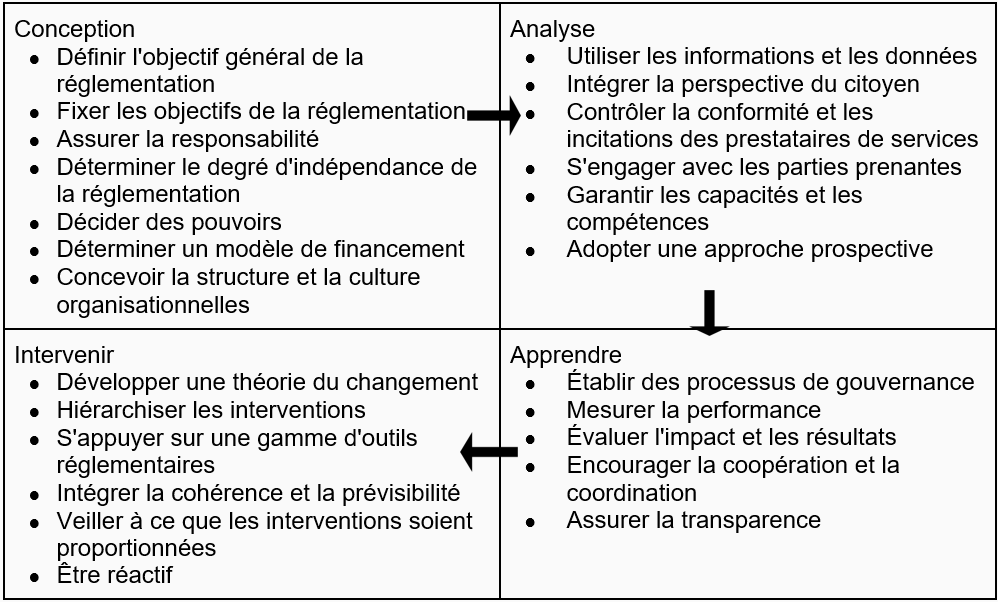

Bien qu’il n’existe pas de processus réglementaires spécifiques conçus pour la réglementation de la cybersécurité, divers processus réglementaires génériques peuvent être adaptés pour être utilisés dans la réglementation de la cybersécurité. Le document « Good practice guidance: Principles of effective regulation » du NAO, au Royaume-Uni, en est un bon exemple. Ce guide des bonnes pratiques recommande d’appliquer à la réglementation en matière de cybersécurité le cycle de vie suivant pour l’élaboration de la réglementation.

Lors de l’élaboration d’une réglementation, le gouvernement examinera quelle architecture est nécessaire pour superviser, maintenir et appliquer la réglementation. Il arrive qu’une législation primaire puisse contenir des dispositions sur la manière dont les réglementations produites par un organisme particulier doivent être mises en œuvre, recommandant ainsi l’architecture de ces réglementations. Les niveaux typiques de l’architecture peuvent inclure :

- Organisme(s) chargé(s) de superviser le cadre réglementaire et de contrôler sa mise en œuvre ;

- Organisme(s) chargé(s) d’élaborer des réglementations sur une ou plusieurs questions particulières ;

- Organisme(s) chargé(s) de faire appliquer ou de gérer la réglementation ;

- Les entités qui sont réglementées et qui doivent suivre la réglementation ; et

- Le consommateur, le citoyen ou le bénéficiaire qui est protégé par la réglementation.

Il peut parfois être nécessaire de créer de nouvelles entités pour mettre en œuvre et faire appliquer un règlement ou d’attribuer un nouveau pouvoir d’exécution à une entité juridique existante.

Il convient de noter que les considérations relatives à l’élaboration des réglementations ne doivent pas se limiter aux seules questions nationales. Les responsables qui élaborent les réglementations devront comprendre le paysage réglementaire international pour le domaine politique concerné. En Afrique, la Convention de l’UA sur la cybersécurité et la protection des données à caractère personnel (connue sous le nom de Convention de Malabo) contient des dispositions relatives à la réglementation de la protection des données et des transactions électroniques.

Au niveau international, il existe des cadres de bonnes pratiques en matière de cybersécurité dont la réglementation peut s’inspirer, comme le NIST et l’ISO. Il existe également un grand nombre de réglementations nationales et sectorielles auxquelles les entreprises doivent se conformer et dont les gouvernements devraient tenir compte lorsqu’ils élaborent leur propre réglementation. Par exemple, le règlement général sur la protection des données (RGPD) de l’UE réglemente la protection des données des citoyens de l’UE et s’applique aux organisations qui traitent ces données, même si elles se trouvent en dehors de l’UE.

Les gouvernements peuvent utiliser les réglementations d’autres juridictions pour trouver des idées dans leur propre réglementation nationale. Par exemple, la loi égyptienne sur la protection des données (loi n° 151 de 2020) contient de nombreuses dispositions similaires au RGPD de l’UE. (PWC 2020, 16) Lorsque les entreprises doivent suivre un processus unique pour se conformer aux réglementations de plusieurs marchés, cela réduit leurs coûts de conformité et leur charge de travail.

Étude de cas

En 2016, le Royaume-Uni a pris la décision d’utiliser des leviers politiques moins interventionnistes. Par exemple, s’attacher à former les conseils d’administration des entreprises plutôt que de les réglementer. Lorsque le Royaume-Uni a revu son approche en 2022, il a conclu que les entreprises amélioraient leur gestion des cyberrisques, mais pas assez rapidement pour faire face à l’évolution de la menace. Il a donc décidé de s’orienter vers « une approche plus interventionniste visant à utiliser les incitations et les réglementations du marché afin d’établir rapidement de meilleures pratiques ». Cela illustre la façon dont les gouvernements peuvent revoir régulièrement leur utilisation des leviers politiques et modifier l’équilibre des leviers qu’ils utilisent. [Source de cette étude de cas : (Ministère britannique du numérique, de la culture, des médias et du sport 2022, section 4)]